Уверен, что необходмость использования MFA — Multi-Factor Authentication сегодня очевидна для всех.

Для 2FA (2-Factor Authentication) наиболее используемым является TOTP — Time-based One-time Password, когда наряду с паролем для авторизации требуется ввести временный код, генерируемый устройством или утилитой.

Самым известным является Google Authenticator, но кроме него существует множество других реализаций.

Искал на днях решение для нашего проекта, познакомился в Authy, и крайне им впечатлился.

Содержание

Authy vs Google Authenticator

Кратко о преимуществах Authy:

- не привязан к конкретному телефону, именно аппарату — можно установить на несколько мобильных телефонов (но привязка идёт к одному номеру)

- есть приложения для Windows, macOS и расширения для браузеров, которые облегчают доступ к кодам — вы не привязаны к телефону, без которого не сможете залогиниться, если оставили его на кухне

- создаёт резервную копию аккаунтов — при установке Authy на новое устройство вы можете восстановить все аккаунты, созданные на старом телефоне

См. больше деталей тут>>>.

Установка Authy

Устанавливаем на телефон из Google Play или Apple Store:

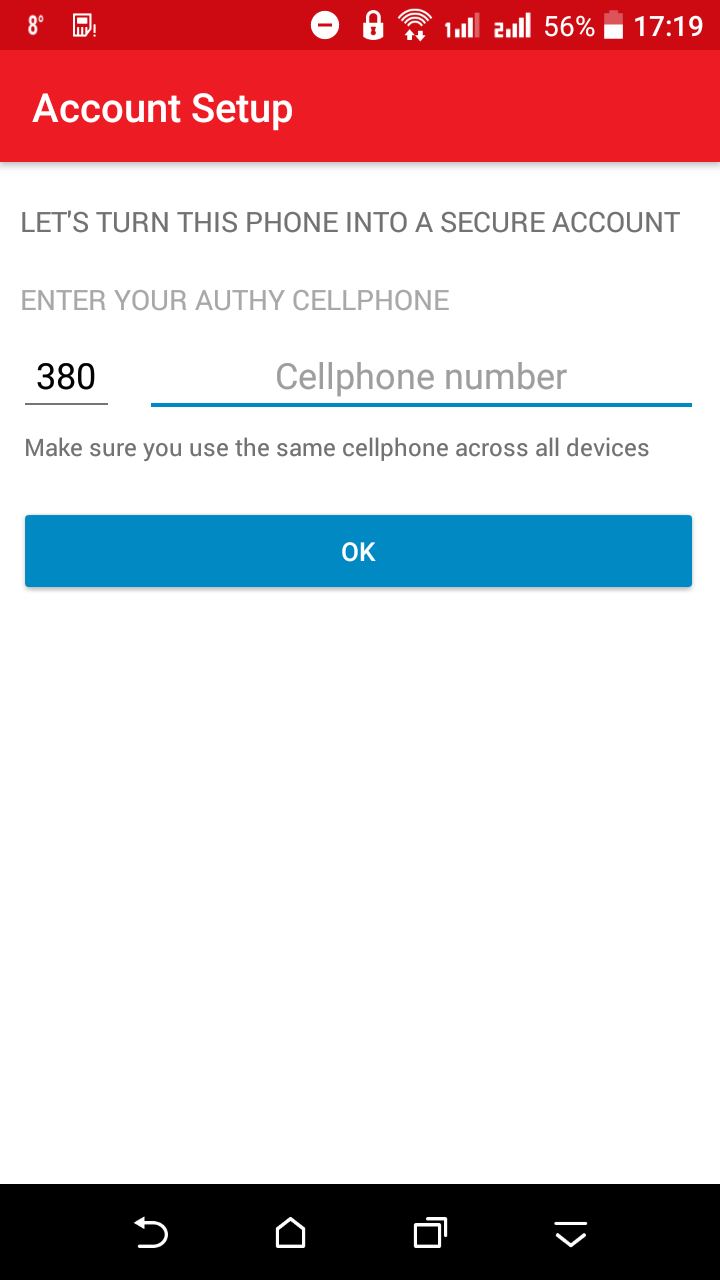

Указываем телефон (будет использоваться для авторизации на других приложения), и почту.

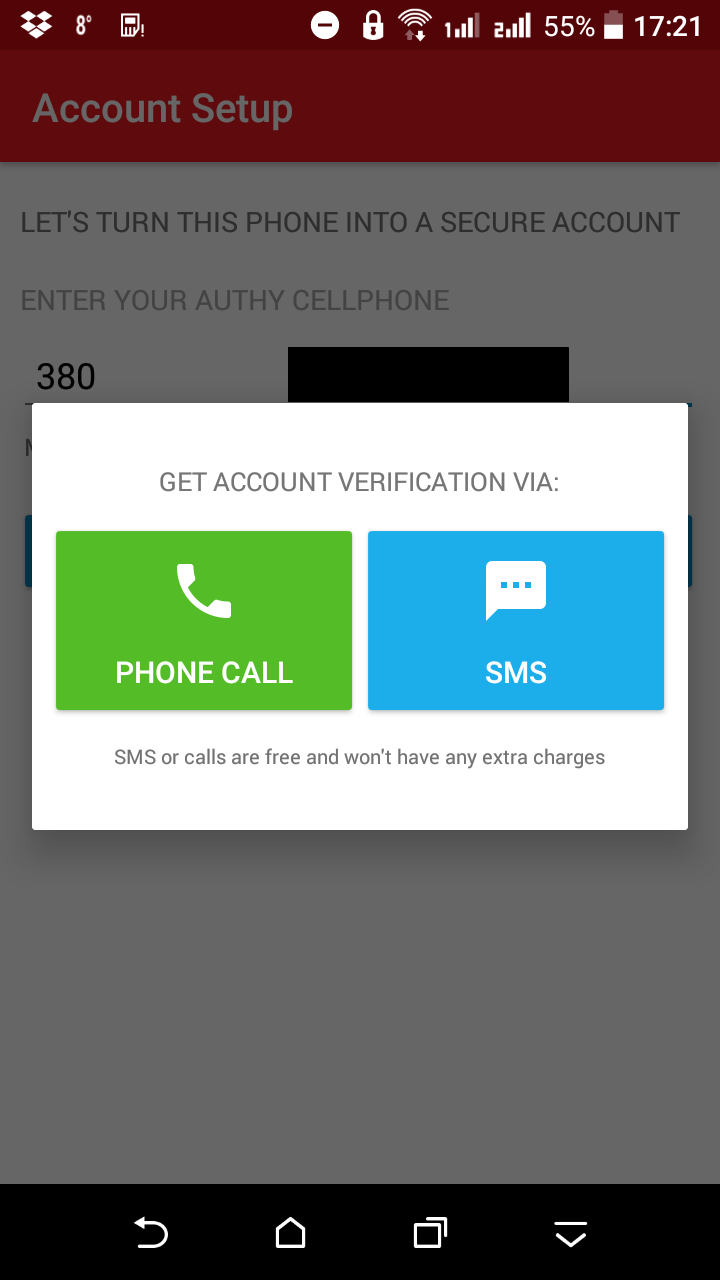

Авторизируемся через SMS или звонок, но лучше SMS — качество звонка плохое, через вайбер, а через SMS — читает автоматом:

Для Arch Linux есть пакет в AUR, но пока его не пробовал, да и смысла в десктопном приложении нет, если использовать расширение для Chrome.

Ставим приложение через Chrome Apps, и расширение для быстрого доступа.

Приложение без расширения запускается через chrome://apps.

Для Windows, macOS — приложения есть на странице загрузок.

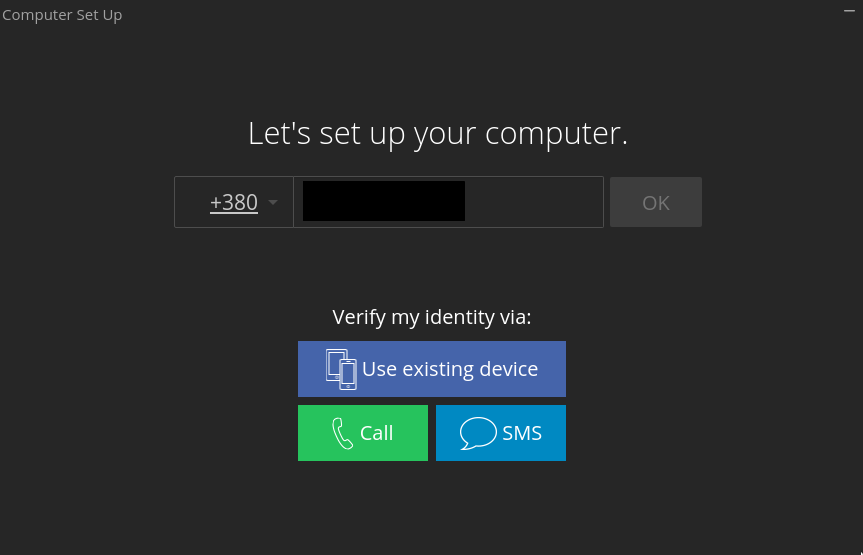

Авторизиуемся, повторяем через SMS:

Настройка Github MFA

Документация — тут>>>.

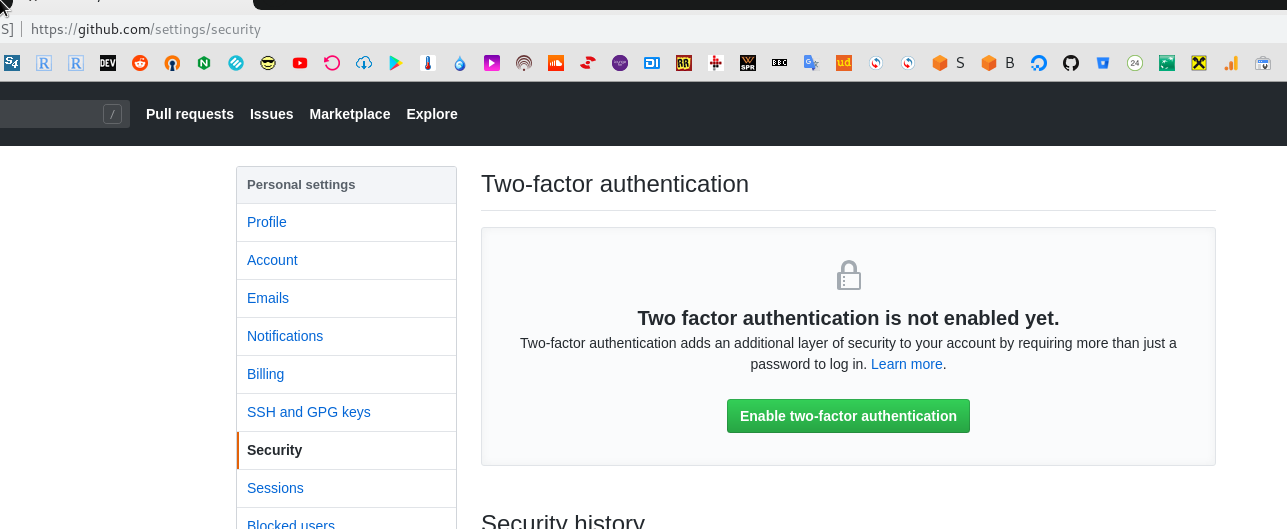

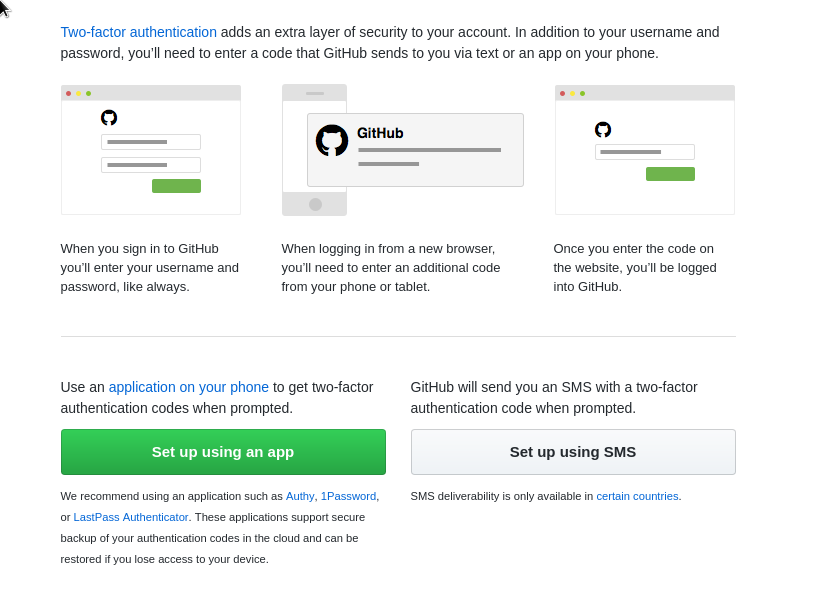

Переходим в Settings > Security, кликаем Enable two-factor authentification:

Кликаем на Set up using an app:

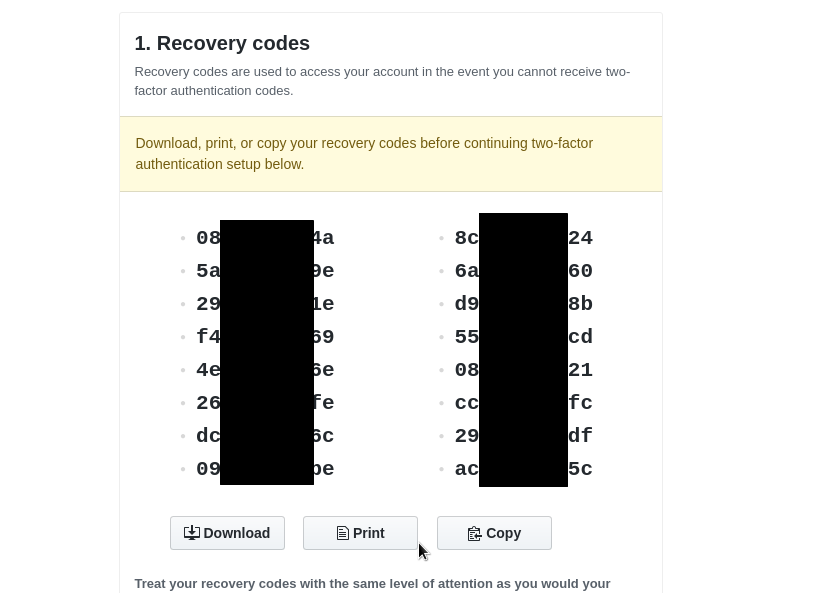

На следующей странице даются коды для восстановления доступа, в случае утери MFA-устройства.

Сохраните их!

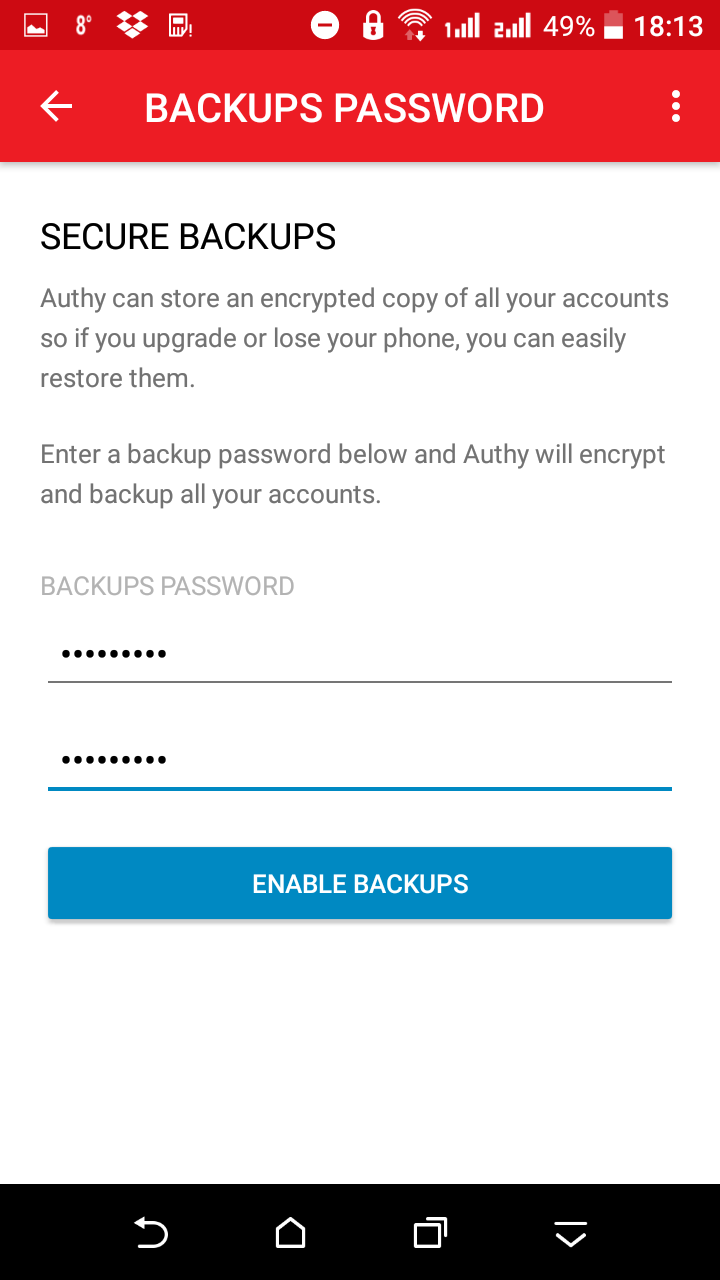

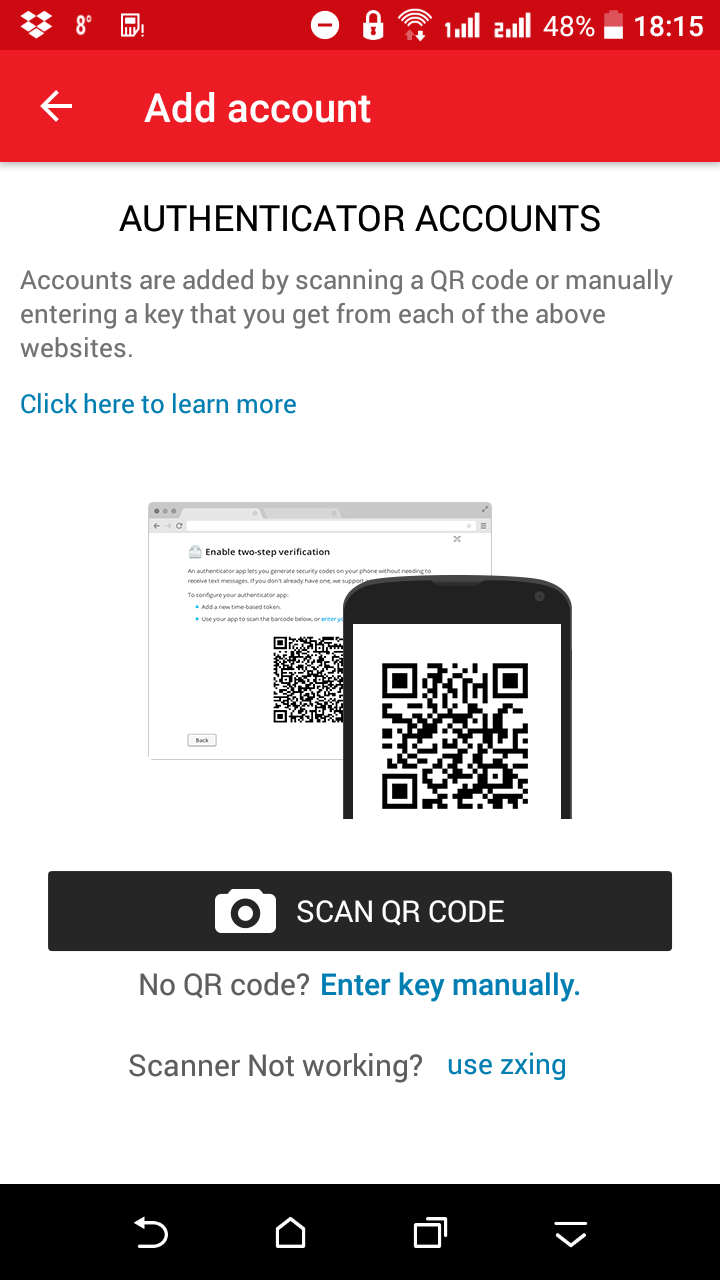

На телефоне переходим в Authy, жмём Add account, и задаём пароль для бекапов:

Этот же пароль будет использоваться при подключении других устройств (того же расширения Chrome, например), или при восстановлении Authy на новом телефоне.

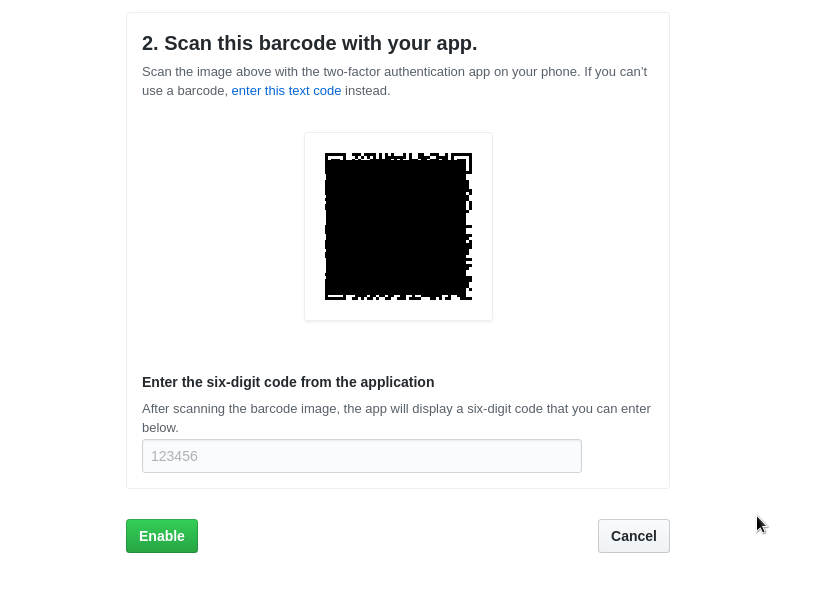

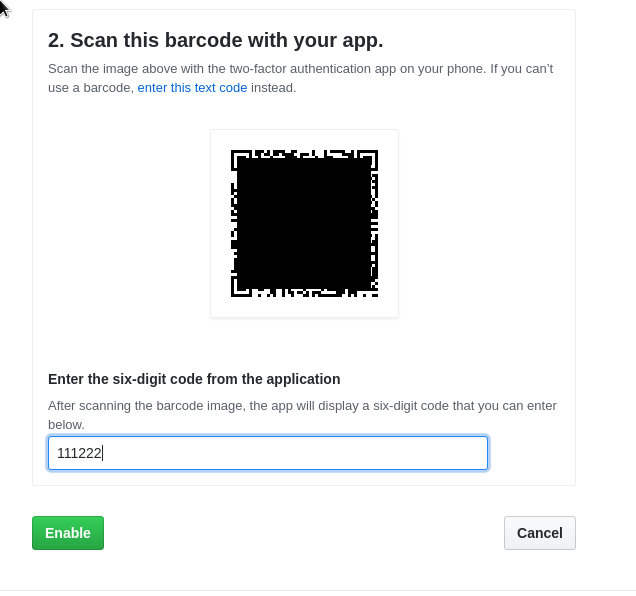

Github выводит QR-код:

Сканируем его из приложения на телефоне:

Выбираем лого, сохраняем:

После добавления — Authy сразу начнёт отображать код доступа.

Вводим его в Github:

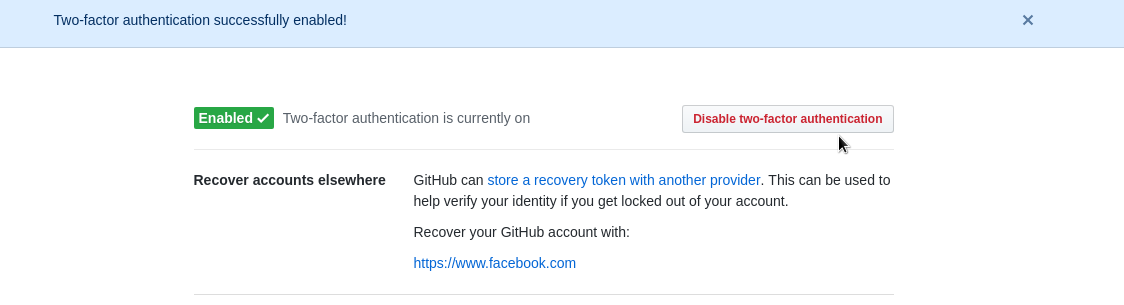

Готово:

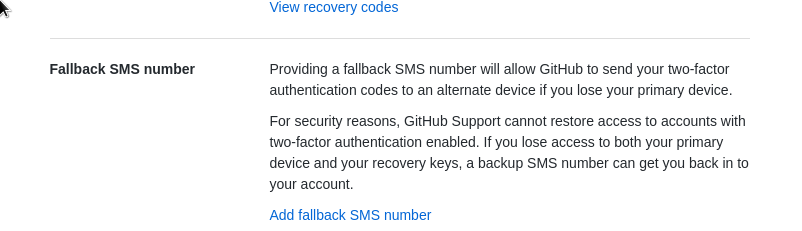

Тут же можно (нужно!) настроить SMS для восстановления доступа:

Настройка AWS MFA

Повторяем для AWS.

Документация — тут>>>, но несколько устаревшая.

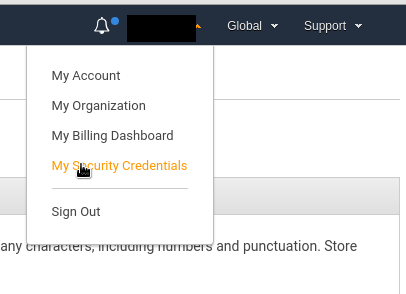

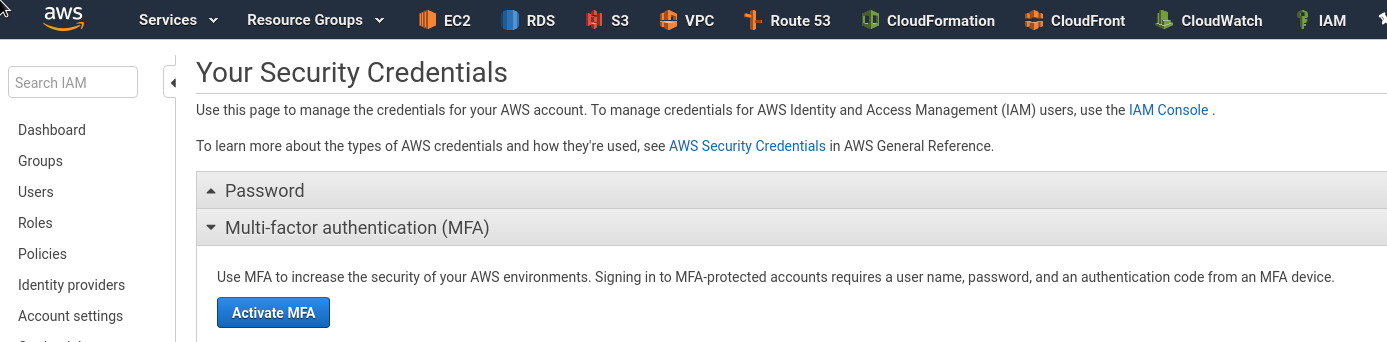

Переходим в Security Credentials:

Кликаем Activate MFA:

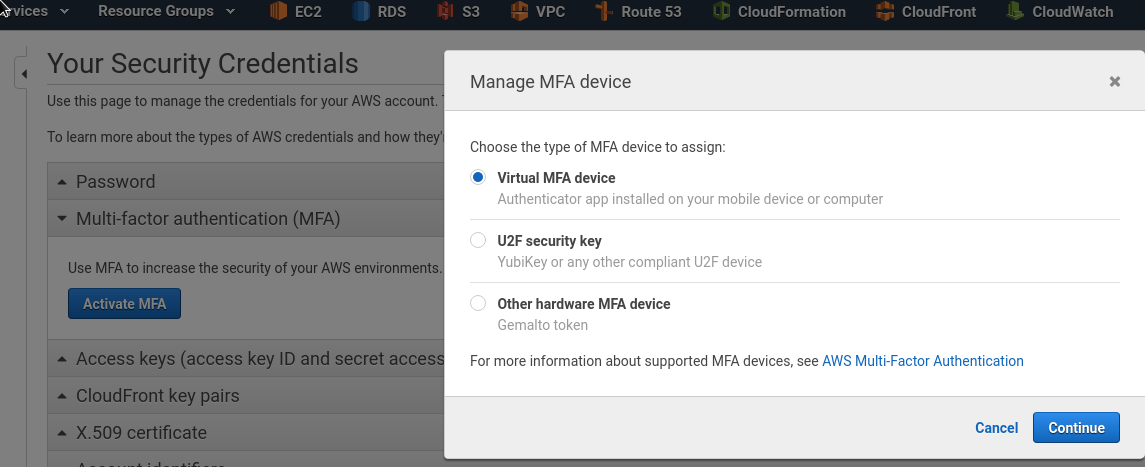

По-умолчанию отмечен Virtual MFA device — оставляем его, жмём Continue:

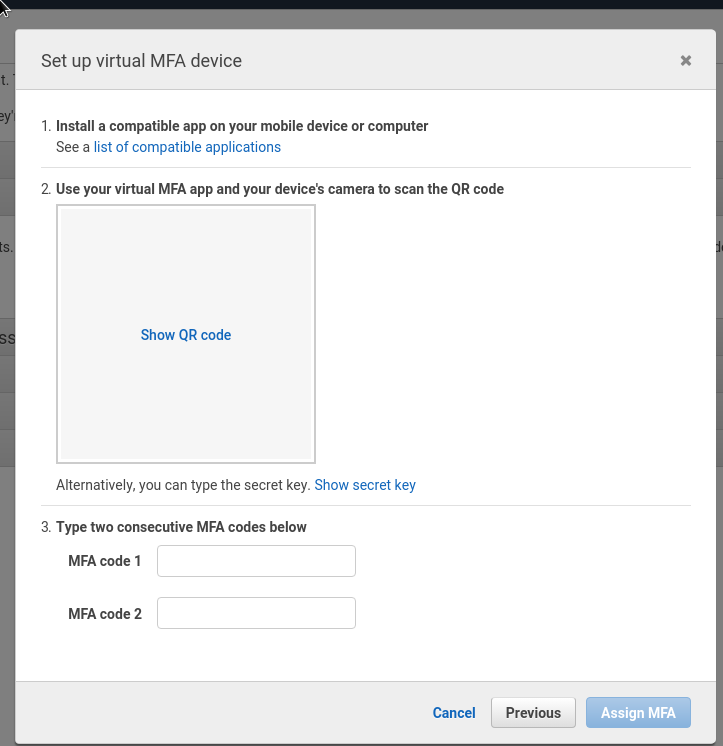

Жмём Show QR Code:

Внизу вводим один код из Authy, жмём обновления кода — и вводим второй:

Готово.